Apparu au cours de la dernière décennie, le terme de “Shadow IT” (aussi appelé “Rogue IT” outre-Atlantique ou encore tout simplement « informatique fantôme » en France) désigne l’ensemble des systèmes d’information et de communication mis en œuvre sans approbation de la DSI, au sein d’une entreprise.

Selon Gartner, qui explore régulièrement ce sujet, il s’agit des “logiciels, services ou appareils informatiques qui n’appartiennent pas au service informatique d’une organisation ou sont hors de son contrôle ».

Étant “hors de contrôle”, le Shadow IT engendre des risques importants pour les entreprises. Au moyen de chiffres-clés (issus d’études tierces récentes) et de constats ciblés, focus sur ce phénomène qui menace nos entreprises et l’intégrité de leurs données.

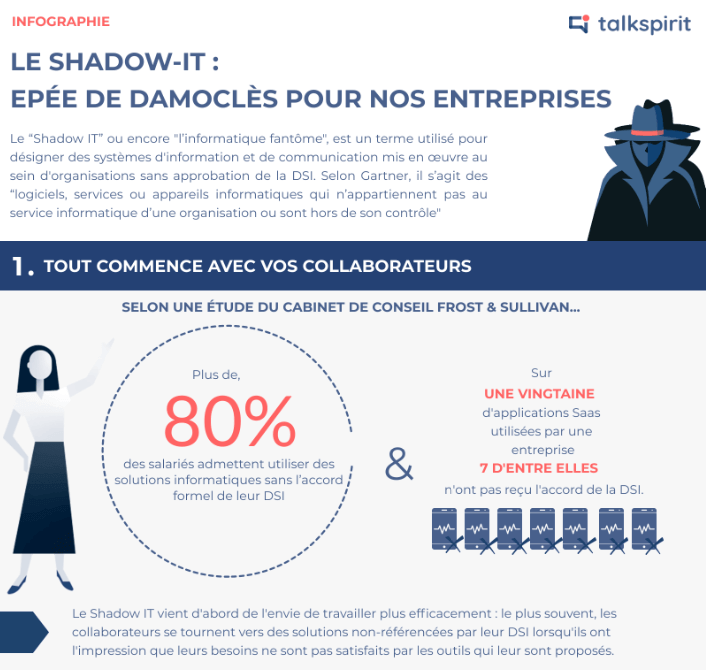

Tout commence avec les collaborateurs

Selon une étude du cabinet de conseil Frost & Sullivan, « plus de 80% des salariés admettent utiliser des solutions informatiques sans l’accord formel de leur DSI. »

Le Shadow IT est donc un phénomène massif et l’entreprise doit apprendre à se défendre contre elle-même. On estime que sur une vingtaine d’applications Saas utilisées dans une entreprise, 7 d’entres-elles n’ont pas reçu l’accord de la DSI. Soit plus d’un tiers !

Sans mauvaise intention et bien au contraire (car le motif est très souvent d’améliorer leur productivité), ce sont souvent les collaborateurs qui font entrer le cheval de Troie au sein de leur entreprise… Par une méconnaissance complète des risques.

Voici 4 situations dans lesquelles le Shadow IT se développe inéluctablement :

- lorsque les collaborateurs considèrent que les outils qui leur sont proposés par la DSI ne répondent pas bien à leurs besoins métiers ;

- lorsque leur DSI n’est pas assez réactive ou lorsqu’elle comprend mal les besoins et les contraintes métiers

- lorsque les salariés pensent ne pas avoir d’autres moyens d’obtenir les données nécessaires à leurs missions ;

- lorsque la prise en main des outils (Google Docs, Slack ou Dropbox…) est simple, fluide et quasi-instantanée. “Ces applications peuvent être téléchargées en un clic et l’intérêt d’avertir le département informatique de leur utilisation peut sembler superflu”. (Openip)

En pensant régler un problème et gagner du temps, il génèrent autant de vulnérabilités multiples pour eux-mêmes, pour leurs collaborateurs et pour toute l’entreprise…

Des usages multiples qui sont autant de menaces

D’après le CESIN (Rapport Shadow IT 2017) les DSI estiment en moyenne entre 30 et 40 le nombre d’applications et services Cloud utilisés dans leur entreprise. En réalité ce chiffre est largement sous-estimé (on parle de 250 à 5950 cloud apps par entreprise, avec une moyenne proche de 1700 apps (Rapport Shadow IT 2017). Un écart de perception abyssal qui ne rassure pas quant aux moyens à mettre en oeuvre pour prévenir et mettre sous contrôle le Shadow IT.

La révolution du stockage Cloud a permis aux entreprises comme aux individus de tirer parti du Cloud, ou plutôt des Clouds : dans son dernier rapport Symantec recensait plus de 22 000 applications Cloud, ayant un aspect business et permettant le partage d’informations ! Autant de tentations pour les salariés d’importer dans leur entreprise leur logiciel préféré.

Alors quels sont ces applications, ces services Cloud et ces équipements qui n’ont pas été approuvés par le département informatique (très variable d‘une entreprise à une autre) ?

- réseaux sociaux : Twitter, Facebook, Whatsapp

- stockage et partage de fichier : Google Drive, Dropbox, Wetransfer

- messageries personnelles : Outlook, Gmail, Yahoo

- sites de vidéos : Youtube, Dailymotion

- appareils personnels : ordinateur, tablette, téléphone

- moteurs de recherche : Google, Ecosia, Yahoo, Qwant

Autre cheval de Troie : le BYOD (« bring your own device »), que la CNIL définit comme l’usage d’équipements informatiques personnels (tablette, téléphone, ordinateur personnel) dans un contexte professionnel). Abolissant l’étanchéité entre les vies professionnelle et personnelle, entre les logiciels professionnels et personnels et entre les données professionnelles et personnelles, la mise à disposition, par le salarié, de son propre matériel, est également un danger important pour les entreprises.

Lire aussi : L’urbanisation et la gouvernance au sein du Réseau social d’entreprise (RSE) : points de repère

Des failles de sécurité et des risques de cyber-attaques

Le risque principal du Shadow IT ? La cybercriminalité. “En 2020, un tiers des attaques informatiques cibleront le Shadow IT” selon la sérieuse étude Gartner.

Mais une foule de dangers guette l’entreprise qui laisse progresser le Shadow IT en son sein ; cela va de la fuite de données stratégiques au risque d’infection par des virus en passant par des vols d’identifiants.”

Voici les différents risques et menaces que représente le Shadow IT pour l’entreprise :

- sécurité : violation ou vol de données

- coût : généralement plus élevé que les solutions agréées par la DSI

- conformité : une application aléatoire des processus en vigueur dans l’entreprise

- dispersion des données et donc perte d’informations

- absence d’intégration technique des outils entre eux donc mauvaise circulation de l’information

- pérennité : durabilité faible (puisqu’un outil obsolète est immédiatement ou parallèlement supplanté par un autre)

- non conformité RGPD

- réputation : risque sur l’image de l’entreprise en cas de problème

Une prise de conscience néanmoins croissante

D’après une étude publiée par Entrust Datacard, 77 % des collaborateurs DSI sont d’accord pour dire que, d’ici 2025, l’informatique parallèle deviendra un problème plus important dans leur entreprise si rien n’est fait pour y remédier.

Selon les résultats de la dernière enquête menée par le spécialiste de la cybersécurité Check Point et Dimensional Research, 95 % des entreprises ont signalé être confrontées à des défis supplémentaires avec la mise en place d’un accès à distance à grande échelle pour les collaborateurs, et l’utilisation d’outils informatiques non sanctionnés (shadow IT).

Les DSI ont les cartes en main

Pour enrayer le Shadow IT dans leur entreprise et reprendre le contrôle sur les outils / matériels / logiciels utilisés par leurs collaborateurs, les DSI ont plusieurs cartes en main :

- développer un réseau de correspondants au sein de chaque filière métiers, de manière à faire remonter les besoins (et les insuffisances) en matière informatique

- apporter une aide plus fréquente aux équipes business dans la réalisation de leurs projets

- offrir d’apporter une aide réactive et efficace sur les problèmes d’intégration IT des outils métiers entre eux

… et sensibiliser les collaborateurs sur les comportements à risque.

En effet, parmi ces derniers, 42 % affirment qu’une politique plus claire décrivant comment les employés peuvent demander des technologies aiderait les employés à introduire de nouveaux outils d’une manière plus conforme aux TI. (source : Entrust Datacard, 2019)

Pour Céline Massy, Architecte Transformation Numérique du SI au CEA, « il est urgent pour les DSI d’anticiper en permanence les nouveaux besoins et usages des salariés. Réaliser une veille continue des outils modernes pouvant faciliter l’expérience collaborateur n’est plus une option. Car si la DSI n’est pas proactive là-dessus, les collaborateurs iront chercher eux-mêmes les solutions qui les intéressent, en prenant parfois des risques sur la sécurité et la gestion des données. »

Concernant le segment des outils collaboratifs (qui représente l’essentiel du Shadow IT), une autre approche est de plus en plus souvent empruntée par les DSI. Pour remédier au Shadow IT, ils font le choix d’adopter une plateforme collaborative permettant à la fois de centraliser, moderniser et sécuriser les échanges. Un large spectre fonctionnel, nativement intégré, qui vient répondre à l’essentiel des besoins métiers et évite ainsi aux collaborateurs de recourir à des outils supplémentaires.

Lire aussi : 7 arguments imparables pour convaincre votre Direction Générale d’engager un projet RSE

À découvrir aussi : meilleurs outils collaboratifs.

*

* *

Pour en savoir plus sur le Shadow IT, téléchargez l’intégralité de notre infographie :

Télécharger l’infographie

Accédez à l’intégralité de l’infographie pour découvrir les enjeux du Shadow IT pour la DSI, ainsi que les différents types de risques liés à ces pratiques.

Vous souhaitez réduire drastiquement les risques de recours au Shadow IT au sein de votre entreprise ? L’équipe Talkspirit se tient à votre disposition pour vous présenter sa solution, vous conseiller et vous accompagner dans votre projet. Contactez-nous ou planifiez une démo (consultation gratuite, sans engagement).

Auteurs : Benoît Renoul, Hugo Bessaguet

[S’appuyant sur l’analyse d’études tierces, cet article et l’infographie associée mettent en perspective les causes et les enjeux du Shadow IT pour les PME & les ETI françaises, avec l’objectif de sensibiliser davantage leurs dirigeants]