D’après une étude de Sophos, 66 % des organisations dans le monde ont été touchées par des ransomwares en 2023. Exacerbées par le développement du télétravail et du BYOD (bring your own device), ces attaques consistent à “prendre en otage les données d’une entreprise, puis à demander une rançon pour en débloquer l’accès”, expliquait sur notre blog Laurent Hausermann, Directeur ingénierie Sécurité IoT chez Cisco.

Mais ce ne sont pas les seules menaces qui guettent les entreprises. Phishing, attaques par déni de service (DDoS), menaces internes… Les cyberattaques peuvent prendre plusieurs formes.

Dans certains cas, ces attaques peuvent se révéler fatales pour l’entreprise. En effet, selon la National Cyber Security Alliance, 60 % des PME victimes d’une cyberattaque font faillite au bout de six mois.

C’est notamment ce qui est arrivé au fabricant de lingerie Lise Charmel en février 2020. Comme le montre cet exemple, les PME ne sont pas à l’abri des cyberattaques. Pour s’en protéger, elles doivent donc investir “plus et mieux” dans la sécurité informatique.

Quelles actions faut-il mener en priorité ? Et quelle stratégie mettre en place pour se protéger de potentielles cyberattaques ? 10 experts révèlent leurs bonnes pratiques pour sécuriser au mieux les postes de travail et l’ensemble des données de l‘organisation :

[Cet article est extrait de notre livre blanc “Travail hybride : la DSI face à de nouveaux défis”. Cliquez sur la bannière pour accéder gratuitement à l’intégralité du livre blanc 👇]

1. Mettre en place des règles d’hygiène informatique

Pour Laurent Hausermann, sécuriser les postes de travail suppose d’abord de “mettre en place les règles élémentaires d’hygiène informatique”, par exemple :

- Sauvegarder régulièrement ses données sur deux supports différents, par exemple sur un disque dur local et sur le cloud, et vérifier qu’elles peuvent bien être restaurées en cas de problème. C’est ce que fait notamment Olivier Montanes, Directeur IT & Business Improvement chez Decouflé :

“Les backups sont très importants pour se prémunir des attaques informatiques. C’est pourquoi nous effectuons une double sauvegarde de notre système d’information. Une version est stockée sur site, et l’autre sur un site externe.”

- Souscrire une assurance cyber pour être couvert en cas d’attaque et bénéficier d’un accompagnement

- Définir une politique de mise à jour du système d’information

- Mettre en oeuvre une politique de gestion des mots de passe obligeant les utilisateurs à utiliser des mots de passe forts

- Installer un antivirus et un pare-feu sur les postes de travail

- Chiffre les données sensibles, en particulier sur les appareils nomades

- Réaliser un audit de sécurité tous les ans pour évaluer l’efficacité des mesures mises en oeuvre et appliquer des correctifs

Pour découvrir d’autres bonnes pratiques, la lecture du guide d’hygiène informatique de l’ANSSI est un “must”.

2. Sécuriser les accès à distance

Une fois les bases posées, il vous faut désormais sécuriser les postes de travail de vos employés travaillant à distance. Pour cela, vous pouvez notamment :

Mettre en place un VPN (virtual private network)

“Dès le début de la crise Covid, nous avons mis en place un accès VPN croisé avec un contrôle à distance des postes sur site. Les collaborateurs peuvent ainsi retrouver le même environnement de travail où qu’ils soient, sans qu’il soit accessible à des personnes externes.” Alexandre Cicero, Responsable informatique de FizFab (groupe spécialisé dans la fabrication d’équipements médicaux et pour les salles de sport)

Utiliser un système d’authentification à deux facteurs ou multi-facteurs

Vous pourrez ainsi vérifier l’identité des utilisateurs à l’aide d’au moins deux facteurs différents (un PC, puis une application mobile, par exemple).

Utiliser un outil de surveillance réseau

Grâce à cet outil, vous pourrez contrôler facilement l’utilisation des appareils sur site et à distance.

Déployer une solution de gestion des identités et des accès (IAM)

“Avant la crise Covid, les droits des collaborateurs aux informations étaient assez larges. Au vu de notre croissance et de la mobilité accrue des salariés, nous avons décidé de déployer une solution d’IAM. Ainsi, nous pouvons gérer les accès des utilisateurs de manière plus granulaire, en fonction de leur poste.” Sébastien Louyot, Directeur IT Services chez Doctolib

Déployer une solution de gestion des appareils mobiles (MDM)

Intégrer une solution MDM à votre logiciel d’IAM va vous permettre de gérer et sécuriser plus facilement les terminaux mobiles des salariés, et pouvoir effacer les données à distance en cas de perte ou de vol de l’appareil

Adopter une approche Zero Trust

Ce modèle de sécurité accorde à l’utilisateur uniquement les accès dont il a besoin pour accomplir son travail. Chaque utilisateur, appareil ou application doit s’authentifier pour accéder aux données de l’entreprise, ce qui permet de minimiser les failles de sécurité.

Selon l’Executive Survey de Ping Identity, 82 % des cadres et dirigeants français ont déjà mis en œuvre ou expérimenté des éléments du modèle Zero Trust dans leur entreprise, et 70 % estiment que ces investissements devraient se poursuivre en 2022.

C’est d’ailleurs la stratégie de sécurité qui a été choisie chez Doctolib :

“Nous avons mis en place cette année une stratégie Zero Trust, qui nous permet d’autoriser l’accès aux applications en fonction de 3 critères : l’utilisateur, le device sur lequel il se connecte (personnel ou professionnel) et l’endroit où il se connecte (au bureau ou à distance). En fonction des critères, nous pouvons autoriser ou non l’accès, et attribuer différents niveaux de droit aux utilisateurs. Par exemple, si je me connecte depuis un appareil non sécurisé, j’aurai accès à un document en mode lecture uniquement. Et si je me connecte depuis un appareil Doctolib, je pourrai disposer de droits d’administrateur sur ce fichier.” Sébastien Louyot, Directeur IT Services chez Doctolib

Lire aussi : Travail hybride : comment sécuriser les données partagées par vos collaborateurs ?

3. Segmenter le réseau

Un autre moyen de sécuriser les postes de travail ? Segmenter le réseau, c’est-à-dire diviser les applications et l’infrastructure de votre entreprise en plusieurs sous-réseaux. “L’idée est de choisir plusieurs modules et solutions, et de les installer sur différents systèmes ou serveurs. C’est bien connu : il ne faut pas mettre tous ses oeufs dans le même panier”, explique Winoc Coppens, DSI du groupe 20 Minutes.

La segmentation réseau est particulièrement efficace pour contenir les cyberattaques, car elle permet d’éviter qu’elles se propagent à d’autres zones du système d’information. Par ailleurs, elle permet d’avoir une meilleure visibilité de votre réseau, et ainsi de détecter les menaces plus facilement.

Un autre moyen de cloisonner les données à distance est d’utiliser une infrastructure VDI (virtual desktop infrastructure), c’est-à-dire un poste de travail virtuel qui émule le comportement d’un ordinateur physique. Chaque machine virtuelle étant isolée des autres, vous pouvez ainsi réduire les risques de propagation de malwares.

C’est par exemple ce que souhaite mettre en place Johnny Cervantes, DSI de WeLink :

“Nous sommes en train de basculer vers une infrastructure VDI pour permettre aux utilisateurs d’accéder à des postes de travail virtuels où qu’ils soient. Cela permet de sécuriser davantage les données, car celles-ci sont stockées sur des serveurs distants, et non en local. Les utilisateurs ne peuvent pas installer de logiciels sur ces machines, ce qui permet aussi de limiter les risques d’intrusion.”

4. Mettre en place un plan de reprise d’activité

Afin de limiter les dégâts en cas de cyberattaque, il est aussi essentiel de mettre en place un plan de reprise d’activité. Ce PRA devra notamment préciser :

- les différents scénarios de crise possibles, et la procédure à suivre pour chacun d’entre eux,

- l’endroit sur lequel seront sauvegardées les données (par exemple, un site de secours),

- les moyens et ressources à mobiliser en cas d’incident,

- les personnes chargées d’intervenir en cas de crise, et le rôle qu’elles doivent jouer

Chez Doctolib, le plan de reprise d’activité n’est pas une nouveauté, mais reste en constante évolution :

“Afin de gérer au mieux les incidents, nous améliorons régulièrement notre méthodologie de gestion de crise. Aujourd’hui, n’importe quel collaborateur peut déclencher une crise en cas d’incident sur la plateforme Doctolib ou l’IT interne. Notre système déclenche ensuite automatiquement les alertes et mobilise les bonnes personnes. Pour nous, il est plus important d’être proactif que de manquer un incident. C’est pourquoi nous encourageons vivement les salariés à déclarer une crise en cas de doute, même s’il s’agit d’une fausse alerte.” Sébastien Louyot, Directeur IT Services chez Doctolib

En prolongement, il est également possible de planifier des simulations de cyberattaques “surprises”, pour tester vos processus de gestion de crise en temps réel.

Lire aussi : Comment gérer une crise cyber efficacement ?

5. Limiter les échanges d’emails

Une autre alternative pour réduire les surfaces d’attaque – et ainsi mieux sécuriser les postes de travail – est de “limiter les emails échangés au quotidien, notamment en interne”, ajoute Winoc Coppens. Pour une raison simple : 80 % des incidents de cybersécurité sont dûs à des attaques de phishing¹.

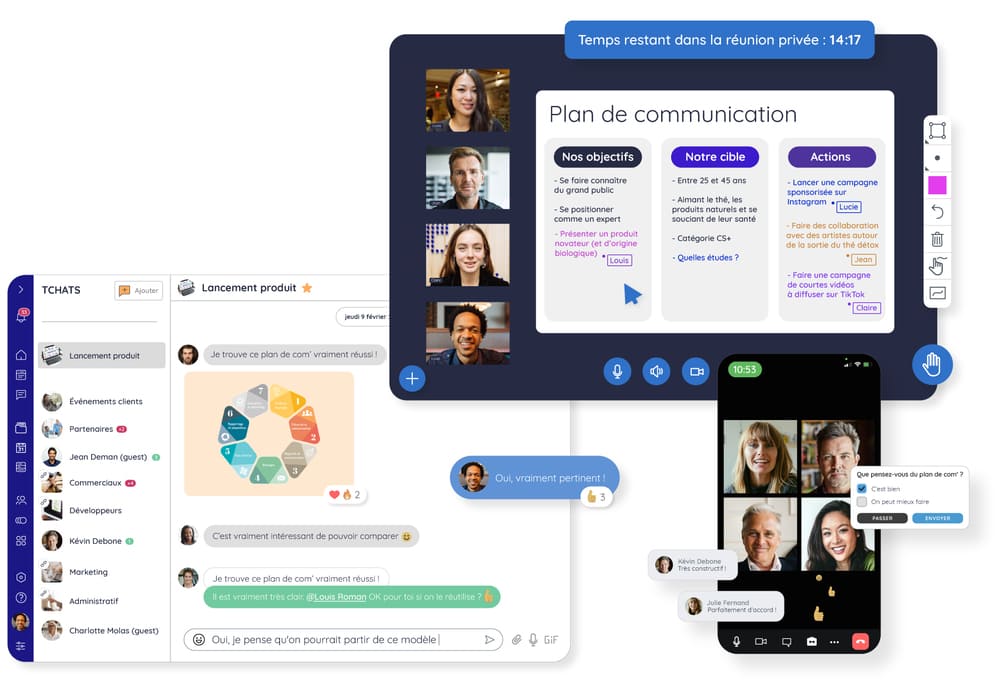

Il existe aujourd’hui de nombreuses alternatives aux emails telles que la messagerie d’équipe, la suite bureautique, ou la plateforme collaborative. Véritable outil tout-en-un, une plateforme collaborative permet d’échanger des informations directement sur un tchat d’équipe ou en visioconférence, réduisant ainsi vos flux d’emails internes.

C’est d’ailleurs la solution qu’a choisi le centre d’imagerie médicale du Biterrois pour fluidifier la communication entre ses 100 salariés répartis sur plusieurs sites, et constamment en mobilité. Depuis 2020, le groupe a remplacé ses emails internes par Talkspirit, plateforme collaborative 100 % made in France. Résultat : “l’absentéisme a reculé de 35 % et nous avons réduit les erreurs de planning de 50 %”, révèle Jean-Baptiste Esclafit, Directeur administratif.

Lire aussi : Venir à bout des e-mails internes, grâce à Talkspirit : témoignage de l’IM du Biterrois

6. Sensibiliser les collaborateurs

Pour sécuriser vos postes de travail, le plus important reste bien sûr de sensibiliser régulièrement les collaborateurs.

Les ateliers de formation, premier moyen de prévention des risques cyber

Organiser des ateliers de formation va permettre de communiquer les bonnes pratiques de sécurité aux collaborateurs, et de leur expliquer les risques que peuvent engendrer certaines pratiques.

Par exemple, vous pourrez les sensibiliser sur l’importance de ne pas ouvrir les pièces jointes envoyées par des emails frauduleux, et de ne pas télécharger d’applications non approuvées par la DSI (une pratique aussi appelée shadow IT).

Alain Posty, Chef de Service informatique et du Développement Numérique au CNPF, rapporte “avoir lancé récemment un programme de sensibilisation à la cybersécurité, qui est obligatoire pour les personnes qui souhaitent télétravailler. Des formations en mode webinaire sont organisées tous les trimestres afin de sensibiliser les collaborateurs aux bonnes pratiques, notamment les éléments auxquels ils doivent être attentifs lorsqu’ils ouvrent un email.”

Il est également important de sensibiliser les collaborateurs au RGPD et à la protection des données. Johnny Cervantes rapporte “communiquer régulièrement auprès des collaborateurs sur cet enjeu, et leur donner des bonnes pratiques pour mieux protéger leurs données”. Par ailleurs, il “incite les collaborateurs à s’auto-former pour pouvoir sensibiliser les clients aux problématiques de RGPD.”

Pour faire passer votre message, essayez d’illustrer ces formations avec des exemples concrets. Par exemple, Nicolas Bour, DSI d’Aiguillon Construction, rapporte “communiquer régulièrement sur les problèmes rencontrés par des entreprises du même secteur ayant subi des cyberattaques.”

N’hésitez pas à utiliser différents formats, notamment les vidéos, pour rendre vos formations plus interactives. Par exemple, chez Doctolib, “un module d’e-learning regroupant plusieurs podcasts et vidéos sur la sécurité permet de sensibiliser les collaborateurs”.

Les mises en situation, pour apprendre par l’exemple

Afin de vérifier que vos collaborateurs ont bien assimilé vos formations, essayez de tester régulièrement leurs connaissances, par exemple en menant des campagnes de faux phishing, c’est-à-dire en simulant des campagnes d’hameçonnage envoyées par de vrais hackers. Mener régulièrement ce type d’initiatives permettra de rendre les utilisateurs plus vigilants et de réduire les risques cyber liés au phishing.

“Dans les prochains mois, nous comptons sensibiliser les collaborateurs à travers des serious games et des simulations de phishing. L’objectif est d’exacerber l’œil critique des collaborateurs, notamment sur le mail, qui est l’un des vecteurs principaux d’entrée dans le système d’information.” Nicolas Bour, DSI d’Aiguillon Construction

Lire aussi : Cybersécurité : 4 idées pour sensibiliser vos collaborateurs

La formation en continu, un “must” pour la DSI

Enfin, n’oubliez pas de vous former en continu, par exemple en suivant des webinaires et en consultant des ressources en ligne, notamment sur le site de l’ANSSI. “Une autre bonne pratique est de s’inscrire dans un club de DSI, comme le CLUSIR ou le Clusif”, afin d’échanger sur les meilleures solutions à mettre en place et de partager des retours d’expérience avec ses pairs, conseille Laurent Hausermann, Directeur ingénierie Sécurité IoT chez Cisco.

*

* *

Vous avez désormais toutes les clés en main pour sécuriser les postes de travail fixes et nomades de vos collaborateurs.

Vous souhaitez en savoir plus sur les défis des DSI à l’ère du travail hybride ? Consulter l’intégralité du livre blanc :

Accéder au Livre Blanc

Cet article est extrait de notre Livre Blanc “Travail hybride : la DSI face à de nouveaux défis”. Vous y découvrirez : les 3 défis majeurs des DSI à l’ère du travail hybride ; des conseils concrets pour accélérer votre transformation digitale, sécuriser vos postes de travail et améliorer l’expérience collaborateur, ainsi que les témoignages de 10 DSI travaillant dans des entreprises, administrations et associations.